Die NIS-2-Richtlinie steht vor der Tür – und sie meint es ernst. Die EU-Richtlinie zur Cybersicherheit stellt Unternehmen in Europa vor eine Reihe weitreichender Pflichten. Was in Deutschland bislang primär Betreiber kritischer Infrastrukturen betraf, gilt mit der Verabschiedung des NIS-2-Umsetzungsgesetzes (NIS2UmsuCG) für eine deutlich breitere Gruppe von Organisationen – und verlangt mehr als nur technische Schutzmaßnahmen. Beim Fsas Technologies Summit Anfang Juli wurde klar: Die Uhr tickt, und viele Unternehmen stehen erst am Anfang ihrer NIS-2-Reise.

Regulatorik trifft Realität

Die NIS-2-Richtlinie (EU 2022/2555) wurde bereits 2022 verabschiedet, ihre nationale Umsetzung in Deutschland jedoch durch politische Verzögerungen ausgebremst. Erst Ende Mai 2025 wurde ein neuer Referentenentwurf vorgelegt. Klar ist jedoch: Die Anforderungen der Richtlinie gelten seit Oktober 2024 europaweit. Dadurch entsteht ein verstärkter Handlungsdruck.

Die wichtigsten Fakten:

- Ein deutlich erweiterter Kreis betroffener Unternehmen (ab 50 bzw. 250 Mitarbeitenden je nach Kritikalität)

- Konkrete technische und organisatorische Sicherheitsmaßnahmen

- Meldepflichten bei Vorfällen

- Durchsetzungsmaßnahmen und empfindliche Bußgelder bei Verstößen (bis zu 10 Mio. € oder 2 % des Vorjahresumsatzes)

Mehr als Technik: NIS-2 verlangt Struktur und Verantwortung

In meinem Vortrag auf dem Fsas Technologies Summit 2025 habe ich es bereits betont: NIS-2 ist kein reines IT-Thema. Die Richtlinie verpflichtet Unternehmen zur Einführung eines strukturierten Sicherheits- und Risikomanagementsystems – mit klarer Verantwortung auf Leitungsebene.

Erreichen können Sie dies u.a. mit:

- Der Einführung eines ISMS (Informationssicherheitsmanagementsystems)

- Der Etablierung eines Business Continuity- Managements (BMC) und von Meldeprozessen für Sicherheitsvorfälle

- Einem Lieferkettenmanagement, einem Schwachstellenmanagement und einer aktiven Personalsicherheit

- Dem Einsatz von Maßnahmen wie Multi-Faktor-Authentifizierung oder kryptographischer Verfahren

.

Diese Maßnahmen müssen verhältnismäßig, wirksam und dokumentiert sein. Die Umsetzung kann überprüft werden; bei einigen Organisationen herrscht eine Nachweispflicht.

Betroffen – aber oft noch unvorbereitet

Vor allem in Sektoren wie Energie, Verkehr, Finanzwesen, Gesundheitswesen, Wasser, digitale Infrastruktur und Weltraum sind Einrichtungen als besonders wichtig eingestuft. Aber auch Unternehmen aus der Lebensmittelindustrie, Chemie, Post- und Kurierdiensten, Forschung, digitale Dienstleistung, der Abfallwirtschaft und dem produzierenden Gewerbe rücken in den Fokus.

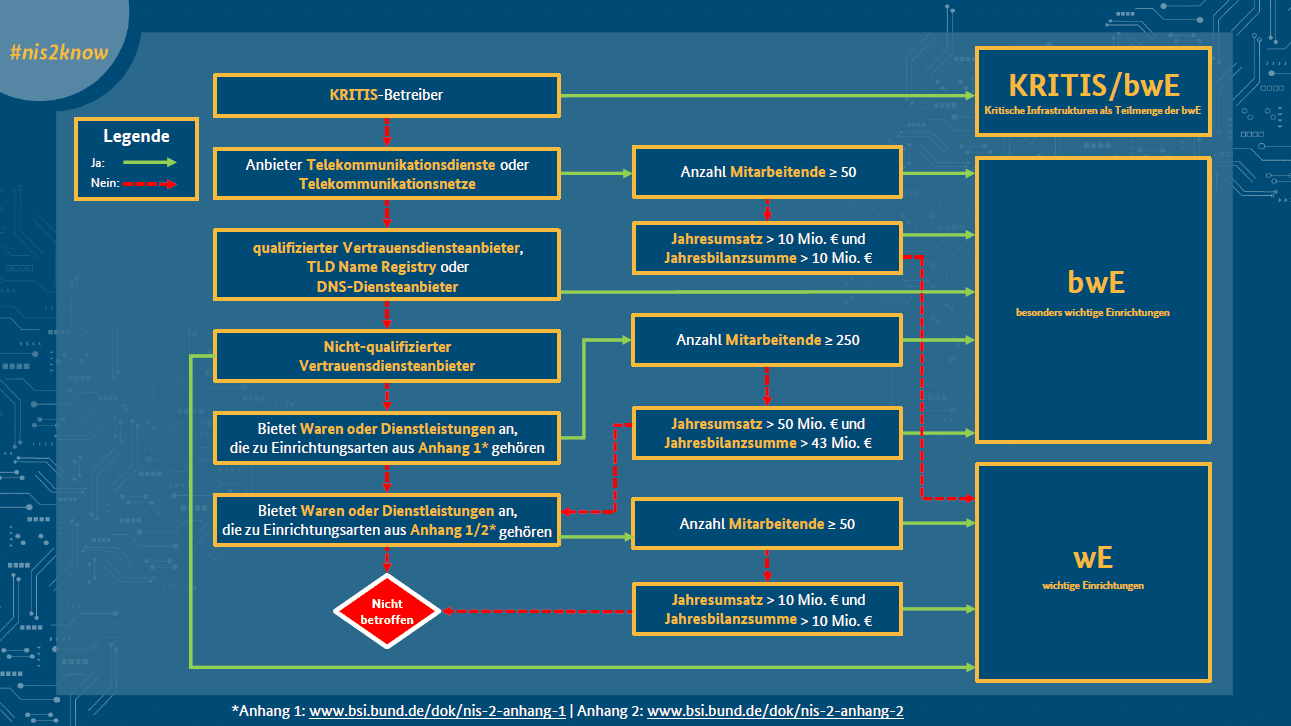

Viele dieser Organisationen wissen noch nicht genau, ob sie betroffen sind – geschweige denn, wie weitreichend ihre Umsetzungspflichten sind. Der Entscheidungsbaum des BSI liefert eine erste Orientierung, ersetzt aber keine fundierte Analyse.

Wenn Unternehmen dennoch unsicher sind, ob ihr Unternehmen von der NIS-2-Richtlinie der EU betroffen ist, bietet ihnen die NIS-2-Betroffenheitsprüfung des BSI in wenigen Schritten dafür eine erste Orientierung.

Der Ansatz von Fsas Technologies: Vom Risiko zur Resilienz

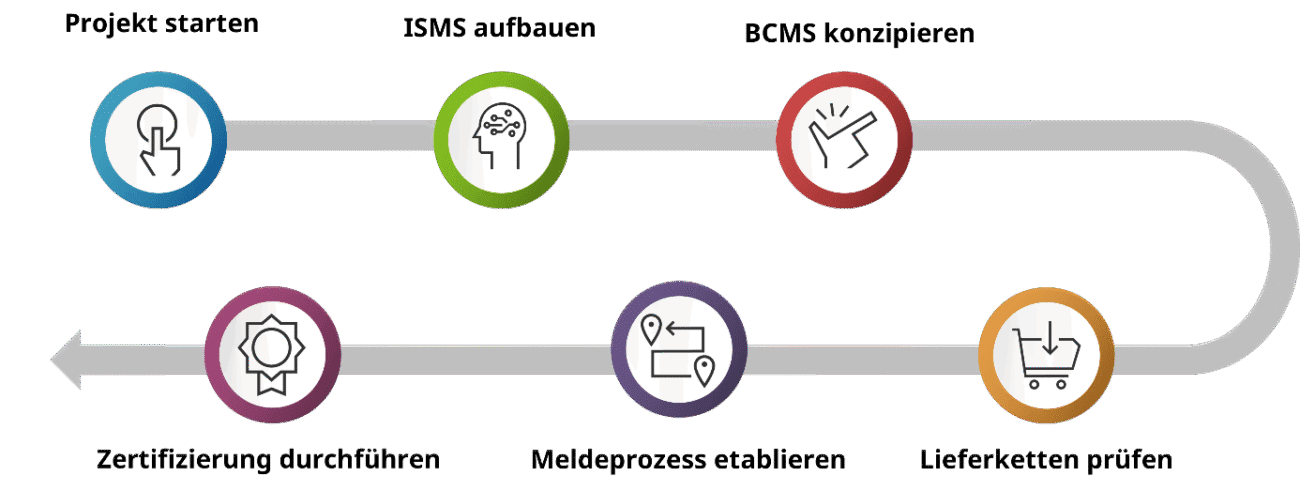

Beim Fsas Technologies Summit ging es aber nicht nur um Risiken, sondern auch um konkrete Lösungswege. Unsere praxisorientierten NIS-2-Workshops und Consulting-Module bieten Unternehmen eine strukturierte Herangehensweise:

- Reifegradanalyse und Gap Assessment

- Entwicklung einer Umsetzungsstrategie

- Aufbau oder Optimierung von ISMS und BCMS

- Vorbereitung auf Audits und Zertifizierungen

- Begleitung bei der Entwicklung von Meldeprozessen und Lieferkettenmanagement

.

Im Fokus steht also nicht nur die Vermeidung von Strafen, sondern auch die Zukunftsfähigkeit Ihrer digitalen Infrastruktur – und damit Ihres Unternehmens. Für mehr zu dem Thema empfehle ich Ihnen die Breakout Session: NIS2 in Deutschland: Die Uhr tickt – Sind Sie vorbereitet? auf Youtube.

Fazit: Jetzt handeln, bevor es verpflichtend wird

NIS-2 bringt erhebliche Anforderungen – aber auch die Chance, Sicherheitslücken zu schließen und digitale Resilienz langfristig zu verankern. Die Umsetzung ist komplex, aber machbar – mit dem richtigen Know-how an Ihrer Seite.

Sie wollen wissen, wo Ihr Unternehmen steht und was konkret zu tun ist? Dann sprechen Sie mit uns über Ihren individuellen NIS-2-Workshop.

Jetzt Kontakt aufnehmen: ask.consulting@fujitsu.com.

.